Introduction au réseau de jetons

Réseau général en anneau de carte de commande de réseau de jetons (TokenRing) et réseau de bus de jetons (TokenBus). TokenBus basé sur la norme IEEE802.4 est une structure de bus physique, et ses sites forment une structure en anneau logique, et le jeton s'exécute sur l'anneau logique, et son principe de fonctionnement est fondamentalement le même que celui de TokenRing. TokenBus est rarement utilisé ; TokenRing est une structure de réseau basée sur la norme IEEE802.5. La majeure partie du réseau en anneau à jeton fait référence à la réalisation du réseau en anneau de passage de jeton d'IBM, qui a deux débits de transmission de 4 Mb/s et 16 Mb/s. La principale caractéristique de la transmission du réseau Token Ring est qu'elle peut garantir que chaque périphérique de nœud peut accéder au réseau à un intervalle de temps prédéterminé, ce qui convient aux applications avec des exigences élevées en temps réel. En raison du prix élevé de ce type d'équipement réseau, il n'est pas propice à la vulgarisation. De plus, il ne prend pas en charge plusieurs services et QoS, et il existe peu d'exemples d'applications domestiques.

Le principe de base du réseau Token Ring est d'utiliser des tokens (représentant des autorisations de signalisation) pour éviter les conflits dans le réseau. Par rapport à l'Ethernet qui utilise l'algorithme de détection de conflit CSMA/CD, il améliore les données du réseau. Taux de transmission. De plus, vous pouvez également définir la priorité d'envoi. Le taux de transfert de données d'un réseau Token Ring 4M est équivalent à celui d'un Ethernet 10M, et le taux de transfert de données d'un réseau Token Ring 16M est proche d'un Ethernet 100M. Cependant, le réseau ne peut pas être réutilisé, ce qui entraîne une faible utilisation du réseau. Lorsqu'un nœud du réseau obtient le jeton pour utiliser le réseau, quelle que soit la quantité de bande passante utilisée par le nœud, les autres nœuds doivent attendre qu'il utilise le réseau et abandonner le jeton avant d'avoir la possibilité de demander le jeton et utiliser le réseau. De plus, des nœuds spéciaux sont nécessaires pour maintenir les jetons dans le réseau.

Token Ring implique également qu'en plus de l'utilisation de jetons, il s'agit également d'une topologie de réseau en anneau. Token Ring est le protocole de deuxième couche (couche de liaison de données) dans le modèle OSI à 7 couches. En plus de 4 Mbps et 16 Mbps, IEEE 802.5 définit également des débits de 100 Mbps et 1 Gbps, mais ces deux derniers sont rarement utilisés.

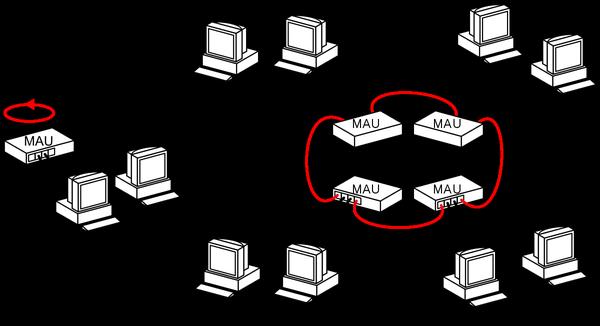

Le réseau Token Ring a été développé par IBM au milieu des années 1980. Il s'agit du standard de réseau d'IBM depuis longtemps et est pris en charge par tous les ordinateurs IBM. Token Ring peut se connecter à d'autres réseaux avec des ponts ou des routeurs. Le réseau en anneau à jeton est bien un réseau « en anneau » dans les applications pratiques, mais du fait de l'utilisation d'équipements dits d'unité d'accès multipostes, un câblage en étoile peut être réalisé. Un tel appareil a un certain degré d'intelligence et bouclera les ports inutilisés pour rendre le jeton fluide. La norme IEEE 802.5 est principalement basée sur le réseau Token Ring d'IBM, mais il existe quelques différences subtiles.

L'état de fonctionnement du réseau de jetons

Le réseau à jetons est comme un réseau local composé de trois ordinateurs ABC. Si ABC veut envoyer des paquets de données en même temps, il y aura des conflits. Il doit donc Un jeton est requis. Quelle machine obtient le jeton peut envoyer le message. Ensuite, le jeton peut être envoyé à cette machine pour envoyer le message. Le jeton a deux états « inactif » et « occupé » dans le travail. « Idle » signifie que le jeton n'est pas occupé, c'est-à-dire qu'il n'y a aucun ordinateur dans le réseau transmettant des informations ; "Busy" signifie que le jeton est occupé, c'est-à-dire qu'il y a des informations en cours de transmission dans le réseau. L'ordinateur qui souhaite transmettre des données doit d'abord détecter le jeton "inactif", le mettre à l'état "occupé", puis transmettre les données derrière le jeton. Lorsque les données transmises sont reçues par l'ordinateur de nœud de destination, les données sont supprimées du réseau et le jeton est réinitialisé à « inactif ». L'inconvénient du réseau Token Ring est qu'il doit maintenir le token. Une fois le token perdu, il ne fonctionnera plus. Il est nécessaire de sélectionner un nœud dédié pour surveiller et gérer le token. En raison du développement rapide de la technologie Ethernet, le réseau à jetons présente des lacunes inhérentes. Les jetons ne sont plus courants dans l'ensemble du réseau local informatique. La plupart des fabricants originaux d'équipements de réseau à jetons se sont également retirés du marché. Par conséquent, les réseaux à jetons peuvent être considérés comme faisant partie du marché des réseaux locaux. "La fleur jaune d'hier".

TokenRing a été lancé par IBM en 1969 et a ensuite été répertorié comme le protocole standard IEEE802.5. Il est basé physiquement et logiquement sur la structure en anneau, et le débit de transmission peut atteindre 4 ou 16 Mbps. Le réseau Token Ring utilise une paire torsadée ou un câble coaxial comme support de transmission et connecte les interfaces connectées à chaque station une par une pour former une boucle fermée. Chaque interface d'anneau sur l'anneau a deux modes de fonctionnement : le mode d'envoi et la méthode de transfert.

Le réseau utilise un petit jeton gratuit (FreeToken, une trame de signal spéciale différente de la trame de signal de données) pour contrôler et gérer l'utilisation des supports de transmission dans une boucle unidirectionnelle sur l'anneau pour s'assurer qu'il n'y a qu'une seule station en mode d'envoi au maximum dans toute la boucle, et toutes les autres stations sont en mode réception. En mode de réception et de renvoi, la station correspondante et l'interface en anneau sont en fait déconnectées. A ce moment, l'interface en anneau reçoit d'abord un bit à chaque fois et le copie dans la zone tampon. Après inspection ou modification (un seul bit de retard est causé), transférez-le à nouveau. A ce moment, il surveille deux combinaisons de bits spéciales : l'adresse du site et le jeton gratuit.

Lorsque l'interface en anneau correspondant à la station qui veut envoyer des données détecte le jeton libre, le jeton libre est changé en un jeton occupé (trame de signal de données), et la station est connectée en même temps, et le mode d'envoi est entré. Envoyez les données dans la zone tampon par l'interface en anneau bit par bit, puis déconnectez la station une fois la transmission terminée et revenez au mode de réception et de transfert. Lorsque l'interface en anneau en mode de réception et de transfert détecte la trame de signal de données avec l'adresse de la station, elle se connecte à la station, et tout en continuant à transférer le flux binaire, il est copié bit par bit vers la station connectée, et sur la trame de données Une fois la trame de signal de données reçue, la station sera déconnectée. Ensuite, lorsque la trame de données revient à la station émettrice, elle sera absorbée par celle-ci et un jeton libre sera inséré.

Le mécanisme de contrôle d'accès aux médias du réseau en anneau de marque adopte la méthode circulaire du mode de contrôle distribué. Dans le réseau en anneau à jeton, un jeton (Token) est transmis le long du bus en anneau entre les ordinateurs des nœuds d'accès au réseau. Le jeton est en fait une trame avec un format spécial, qui ne contient aucune information. Il contrôle uniquement l'utilisation du canal pour s'assurer qu'un seul nœud peut monopoliser le canal en même temps. Lorsque tous les nœuds de l'anneau sont inactifs, le jeton se déplace autour de l'anneau. L'ordinateur de nœud ne peut envoyer la trame de données qu'après avoir obtenu le jeton, il n'y a donc pas de collision. Étant donné que les jetons sont délivrés en séquence sur l'anneau du réseau, les droits d'accès sont équitables pour tous les ordinateurs du réseau.

Dans ce type de réseau, il existe une trame spéciale appelée "token", qui est transmise en continu sur la boucle pour déterminer quand un nœud peut envoyer un paquet. Le jeton a une longueur de 24 bits et comporte trois champs de 8 bits, qui sont le premier délimiteur (StartDelimiter, SD), le contrôle d'accès (AccessControl, AC) et le délimiteur final (EndDelimiter, ED). Le premier délimiteur est un modèle de signal distinctif, qui se manifeste comme un signal non-données, et son but est d'empêcher qu'il soit interprété comme d'autres choses. Cette combinaison unique de 8 bits ne peut être reconnue que comme identificateur de début de trame (SOF).

Mode de transmission

Lors de l'envoi de données, l'ordinateur qui détient le jeton enverra les données en premier. L'ordinateur recevant les données vérifiera l'en-tête de la trame et la traitera si elle lui est envoyée. Peu importe qu'il vous soit donné ou non, il sera à nouveau transmis. Après un cycle de transmission, vérifiez si les données sont les mêmes pour vous assurer qu'elles ne comportent pas d'erreurs de transmission. Après avoir envoyé les données, vous pouvez ajuster la priorité du jeton selon vos besoins (la modifier pour qu'elle soit inférieure à votre propre priorité), puis passer le jeton à l'ordinateur suivant. Si le jeton est reçu mais que la priorité est supérieure à la sienne, le jeton doit être transmis à l'ordinateur suivant.

Réseau Token Ring

Token Ring Network (TokenRing) est un protocole LAN défini dans IEEE802.5, dans lequel tous les postes de travail sont connectés à un anneau, chaque poste de travail A ne peut transmettre des données qu'avec des postes de travail directement adjacents. L'autorisation de transmission est accordée au poste de travail par l'intermédiaire des informations de jeton entourant l'anneau.

Les petites données (trame) transmises sur le token ring s'appellent un jeton, et celui qui a le jeton a l'autorité de transmission. Si une station sur l'anneau reçoit le jeton et a des informations à envoyer, elle modifie un bit dans le jeton (cette opération transforme le jeton en séquence de début de trame), ajoute les informations qu'elle veut transmettre, puis envoie l'intégralité des informations Go à la prochaine station de l'anneau. Lorsque cette trame d'information est transmise sur l'anneau, il n'y a pas de jeton dans le réseau, ce qui signifie que d'autres postes de travail doivent attendre pour transmettre des données. Par conséquent, il n'y a pas de conflit de transmission dans le réseau Token Ring.

La trame d'informations est transmise le long de l'anneau jusqu'à ce qu'elle atteigne la destination, et la destination crée une copie pour un traitement ultérieur. La trame d'information continue de parcourir l'anneau jusqu'à ce qu'elle atteigne la station émettrice et puisse être supprimée. La station émettrice peut vérifier la trame de retour pour voir si la trame est reçue et copiée par la station réceptrice.

Structure de protocole de réseau à jeton

123915octets

SDELACFCDestinationAdresseSourceAdresse

Informations d'itinéraire0-30 octets

Variable d'information (LLCorMAC)

FCS(4octets)EDELFS

SDEL/EDEL―Starting Delimiter/EndingDelimiter (StartingDelimiter/EndingDelimiter).

Le champ AC-Access Control (AccessControl) comprend un champ prioritaire.

Le champ FC-Frame Control (FrameControl) indique si la trame contient des informations de données ou des informations de contrôle.

DestinationAddress-DestinationStationAddress.

SourceAddress——SourceStationAddress (SourceStationAddress).

RouteInformation-Ce champ comprend le contrôle de routage, le descripteur de routage et les informations sur le type de routage, etc.

Le champ Information-Information (Information) peut être LLC ou MAC.

Séquence de vérification de trame FCS (FrameCheckSequence)

FrameStatus-Commencez à partir du récepteur de trame, identifiez l'adresse du signal et si la copie de la trame a réussi.