introduction

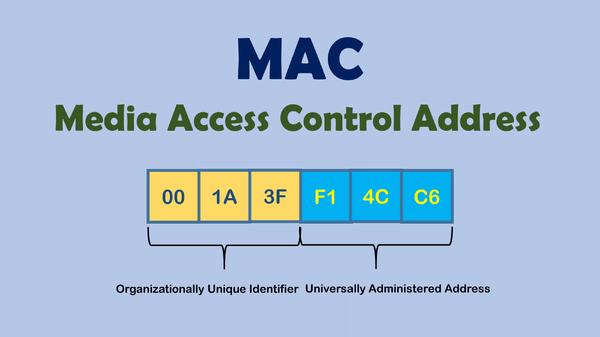

La couche liaison de données du réseau local est divisée en deux sous-couches : la couche liaison logique LLC et la couche de contrôle d'accès au support MAC.

Le contrôle de liaison logique ( Logical Link Control ou LLC en abrégé) est la partie supérieure de la couche de liaison de données dans le réseau local. Le protocole de contrôle de liaison logique est défini dans IEEE 802.2. Le service de liaison de données de l'utilisateur fournit une interface unifiée pour la couche réseau via la sous-couche LLC. Au-dessous de la sous-couche LLC se trouve la sous-couche MAC.

MAC (contrôle d'accès au support) appartient à une sous-couche sous LLC ( Logical Link Control) . Deux méthodes de contrôle d'accès aux médias largement utilisées dans les réseaux locaux sont :

1. Contrôle d'accès multimédia basé sur la contention, également connu sous le nom de protocoles de contrôle d'accès multimédia aléatoire, tels que CSMA/CD.

2. Contrôle d'accès au support déterministe, également connu sous le nom de protocole de contrôle d'accès ordonné, tel que le mode Token (token).

Principe de fonctionnement CSMA/CD

Dans CSMA, en raison du délai de propagation du canal, même si les stations des deux côtés de la communication ne détectent pas le signal porteur, il est toujours possible d'envoyer des données Des conflits se produiront car elles peuvent envoyer des données en même temps lorsqu'elles détectent que le support est libre, ce qui provoque des conflits. Bien que le CSMA puisse détecter les conflits, il n'a pas les fonctions de détection et de prévention des conflits du prophète, ce qui entraîne des conflits fréquents.

Une amélioration de CSMA consiste à faire en sorte que la station émettrice continue d'écouter le support pendant la transmission pour détecter s'il y a un conflit. Si les deux stations détectent que le canal est libre à un certain moment et commencent à transmettre des données en même temps, elles détecteront presque immédiatement qu'il y a un conflit. Si un conflit survient, des ondes électromagnétiques dépassant l'amplitude du signal porteur émis par le site d'émission peuvent être détectées sur le canal, et l'existence du conflit peut être jugée à partir de cela. Une fois qu'un conflit est détecté, la station émettrice arrête immédiatement d'émettre et envoie une série de signaux de blocage au bus pour notifier à la station opposée communiquant sur le bus de terminer rapidement la trame corrompue, ce qui peut économiser du temps et de la bande passante. Cette solution est le CSMA/CD (Carrier Sense Multiple Access with Collision Detection) présenté dans cette section, et il a été largement utilisé dans les réseaux locaux.

Le sens de la porteuse (Carrier Sense) signifie que chaque poste de travail sur le réseau doit confirmer s'il y a une transmission de données sur le bus avant d'envoyer des données. S'il y a transmission de données (appelé bus occupé), aucune donnée ne sera envoyée ; s'il n'y a pas de transmission de données (appelé le bus comme vide), les données préparées seront envoyées immédiatement.

L'accès multiple (Multiple Access) signifie que tous les postes de travail du réseau utilisent le même bus pour envoyer et recevoir des données, et que les données envoyées sont diffusées.

La collision (collision) signifie que s'il y a deux ou plusieurs postes de travail sur Internet envoyant des données en même temps, le signal sera mélangé sur le bus, de sorte qu'aucun poste de travail ne puisse distinguer les données réelles. Quoi. Cette situation est appelée conflit de données, également appelé collision.

Afin de réduire l'impact des conflits, le poste de travail doit constamment vérifier les données envoyées par lui-même pendant le processus d'envoi de données pour voir s'il y a un conflit avec les données d'autres postes de travail pendant le processus de transmission. C'est un conflit. Collision détectée.

1. Principe de détection des conflits CSMA/CD

CSMA/CD est un protocole de gestion des conflits de médias adopté uniformément dans les normes Ethernet, Fast Ethernet et Gigabit Ethernet (mais dans 10 Gigabit Ethernet, car il utilise une communication en duplex intégral, ce protocole n'est plus utilisé). La raison pour laquelle on l'appelle "Carrier Sense" ("Carrier" est l'onde électromagnétique transportant le signal) au lieu de "Media Sense" est que s'il y a une porteuse sur le support, cela prouve que le support est occupé. (Parce que le signal ou les données ne sont pas directement transmis, mais effectués via une porteuse électromagnétique); s'il n'y a pas de porteuse, le support est dans un état de repos. C'est-à-dire que grâce à la détection de la porteuse, l'état du support peut être connu, mais l'état de repos du support lui-même ne peut pas être obtenu en écoutant directement le support.

[Explication] En fait, ce qui est à l'écoute ici devrait être le "canal", pas le "support" lui-même, car un support de transmission peut contenir plusieurs canaux pour différentes liaisons de transmission.

Comme mentionné précédemment, l'amélioration de CSMA/CD par rapport à CSMA est qu'il a une fonction de détection de conflit. Alors la question se pose. Comment CSMA/CD détecte-t-il les conflits ?

Le principe de fonctionnement du CSMA/CD peut être résumé dans les phrases suivantes :

Écoutez d'abord, puis parlez, écoutez et parlez.

En cas de conflit, arrêtez de parler immédiatement.

Attendez le moment, puis parlez.

Ici, « écouter » signifie surveiller et tester ; "parler" signifie envoyer des données. Le principe de détection spécifique est décrit comme suit :

(1) Lorsqu'une station souhaite envoyer des données, elle vérifie le réseau pour voir si d'autres stations émettent, c'est-à-dire si le canal d'écoute est libre.

(2) Si le canal est occupé, attendez qu'il soit libre ; si le canal est libre, la station est prête à envoyer les données.

(3) Lors de l'envoi de données, le site continue d'écouter le réseau, en s'assurant qu'aucun autre site ne transmet de données en même temps avant de continuer à transmettre des données. Parce qu'il est possible que deux stations ou plus détectent simultanément que le réseau est inactif, puis commencent à transmettre des données presque en même temps. Si deux stations ou plus envoient des données en même temps, des conflits se produiront. S'il n'y a pas de conflit, continuez l'envoi jusqu'à ce que toutes les données soient envoyées.

(4) S'il y a un conflit, arrêtez immédiatement d'envoyer des données, mais envoyez un signal JAM (blocage) qui renforce le conflit, afin que tous les postes de travail sur le réseau sachent qu'il y a un conflit sur le réseau, puis attendez un At un temps aléatoire prédéterminé, et lorsque le bus est inactif, les données non envoyées seront renvoyées.

Les avantages de la méthode de contrôle CSMA/CD sont : le principe est relativement simple, techniquement facile à mettre en œuvre, tous les postes du réseau sont à égalité, aucun contrôle centralisé n'est nécessaire, et aucun contrôle prioritaire n'est prévu. Cependant, lorsque la charge du réseau augmente, le temps d'envoi augmente et l'efficacité d'envoi diminue fortement.

2, le principe de fonctionnement du contrôle d'accès des jetons

Les méthodes de contrôle d'accès à jeton peuvent être divisées en accès à anneau à jeton. Il existe deux types de contrôle et de contrôle d'accès au bus à jeton. Le contrôle d'accès par bus à jetons a été utilisé moins fréquemment.

Application

Que ce soit dans le réseau local filaire traditionnel (LAN) ou dans le populaire réseau local sans fil (WLAN), le protocole MAC est largement utilisé. Dans le réseau local traditionnel, la couche physique des différents supports de transmission correspond à la couche MAC correspondante. Le réseau couramment utilisé adopte la norme de couche MAC IEEE802.3 et adopte la méthode de contrôle d'accès CSMA/CD ; tandis que dans le réseau local sans fil, l'adresse MAC La norme correspondante est IEEE802.11, et son mode de fonctionnement adopte DCF (contrôle distribué) et PCF (contrôle central).

Contrôle d'accès multimédia Token Ring

IEEE 802.5 Token Ring Media Access Control utilise un jeton pour circuler le long de l'anneau, et il faut s'assurer que le jeton est unique dans l'anneau. Comment fonctionne Token Ring :

Les sites en ligne nécessitent l'envoi de trames et doivent attendre un jeton vide.

Lorsqu'un jeton vide est obtenu, il est remplacé par un jeton occupé, suivi d'une trame de données ; les autres stations de l'anneau ne peuvent pas envoyer de données.

La station sur l'anneau reçoit, déplace les données et effectue la détection. Si l'adresse est la même que cette station, les données seront reçues en même temps. Une fois la réception terminée, le drapeau correspondant sera défini.

Après que la trame ait circulé sur l'anneau pendant une semaine, elle retourne à la station émettrice. Une fois que la station émettrice a détecté la marque correspondante, la trame est supprimée.

Remplacez le jeton occupé par un jeton vide et continuez à transmettre pour que les stations suivantes envoient des trames. La longueur de la boucle est calculée en bits :

Étant donné que la vitesse de propagation des ondes électromagnétiques est limitée, il peut y avoir plusieurs bits de données dans le support de transmission en même temps.

Chaque répéteur sur l'anneau introduit au moins 1 bit de retard

Le nombre de bits réservés sur l'anneau :

Délai de propagation (us /km) × longueur moyenne × débit de données + délai du répéteur

Exemple : longueur moyenne L = 1 km, débit C = 4 Mbit/s, nombre de stations N = 50.

Solution : Délai de propagation tp = L/v

v = 2 ×105km / s tp = 5 us Nombre de bits réservés sur l'anneau = 5 × 1 ×4 + 50 = 70 bits

Structure de trame MAC Token Ring

Gestion des jetons de format de trame MAC IEEE 802.5 et des trames de données :

Comment empêcher les trames de données d'être indéfiniment sur la boucle en anneau ?

Configurer le moniteur

Laisser une marque sur la structure du cadre

Comment surveiller l'erreur de jeton ?

Pas de jeton

Plusieurs jetons

Boucle sans fin de jeton occupé

Détection centralisée :

Mettre en place une station de surveillance centralisée (compteur de timeout)/perte de marque

Détecter l'identification de marque occupée/boucle sans fin sur la structure de trame

Détection distribuée :

Chaque station Set timer : lorsque la station a des données à envoyer et que le temps d'attente de la marque dépasse la limite/la marque est perdue

Protocole de contrôle des jetons

Topologie : Principe de fonctionnement : Token Bus dans le système physique Etablir un anneau logique en ligne.

Sur l'anneau logique, le jeton est une condition nécessaire pour que la station envoie des données.

Le jeton est transmis à la station suivante dans l'anneau logique dans l'ordre décroissant des adresses.

D'un point de vue physique, la trame de jeton contenant DA est diffusée vers le BUS, et toutes les stations jugent de la recevoir selon DA = l'adresse de la station.

Caractéristiques : Pas de conflit, la longueur de la trame d'information du token ring peut être déterminée en fonction des besoins.

Recevant séquentiellement l'équité (équité), le temps pendant lequel la station attend le jeton est connu avec certitude.

(Besoin de limiter le nombre maximum de trames envoyées par chaque station).

Les bits d'information doivent être remplis en raison de conflits de détection (ils ne doivent pas être inférieurs à 46 octets).

Technologie de contrôle d'accès aux médias

Le sujet central de la sous-couche d'accès aux médias est de savoir comment allouer un seul canal de diffusion entre les utilisateurs concurrents.

1. Allocation statique : tant qu'un utilisateur obtient le canal, il n'entrera pas en conflit avec les autres utilisateurs. (Le trafic de données utilisateur est en rafale et intermittent) .

2. Allocation dynamique : on parle d'accès multi-accès ou multi-points, qui fait référence à plusieurs utilisateurs partageant une ligne, et le canal n'est pas alloué de manière fixe à l'utilisateur lorsque l'utilisateur communique. Un tel système est également appelé système concurrentiel. Les méthodes d'allocation dynamique peuvent être divisées en : accès aléatoire, protocole ALOHA typique, protocole CSMA ; accès contrôlé, système de concurrence de réseau à jetons typique et contrôle centralisé de l'interrogation de ligne multipoint.

3. Cinq hypothèses clés dans l'allocation dynamique des canaux.

Modèle de station : les stations sont indépendantes, les trames sont générées à un rythme constant et chaque station n'a qu'un seul programme. ??

Hypothèse à canal unique (noyau)

Hypothèse de conflit : deux trames sont transmises en même temps, il y aura des conflits, toutes les stations peuvent détecter, les trames en conflit doivent être retransmises

Temps d'envoi : 1. Temps continu ; 2. Plage horaire.

Détection de porteur : 1. Avec détection de porteur ; 2. Sans détection de porteuse.